ФБР, АНБ, Equifax и им подобным противостоит набирающее обороты движение шифропанков, гражданских либертарианцев и хакеров-миллионеров. На кону существование конфиденциальности в XXI веке.

Офисная атмосфера Cygnus Support – быстрорастущей компании из Кремниевой долины, зарабатывающей на поддержке пользователей бесплатного программного обеспечения, – напоминает дни, когда хакеры имели полную свободу. Хотя офис компании находится в бизнес-парке в двух шагах от оживлённой автомагистрали, здесь под высоким потолком расположился настоящий лабиринт из рабочих мест, образующих неправильную сферическую конфигурацию. На стропилах можно увидеть матрас. В вестибюле есть бар со снеками и прохладительными напитками.

Сегодня, в субботу, на работу пришёл мало кто. Вместо этого активность сосредоточена в небольшом конференц-зале, где происходит «физическая встреча» группы, участники которой чаще всего общаются в киберпространстве. Их объединяет интерес к загадочной науке криптографии, изучающей тайные коды и шифры. Однако сам факт существования этой группы говорит о том, что скоро эта область наберёт обороты. Они – криптографы с характером, которых удачно описывает название их группы: шифропанки.

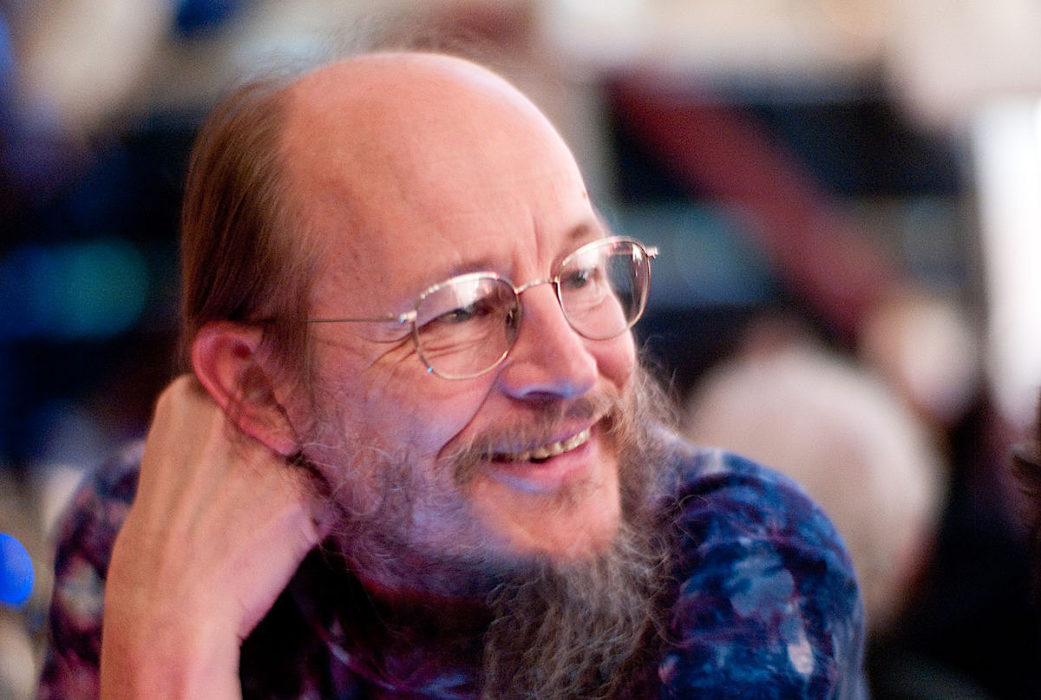

Встреча, планировавшаяся на час дня, начинается лишь почти в три. К тому времени собралось около пятнадцати технарей и гражданских либертарианцев, которые сидят за столом, ходят по комнате или просто лежат на полу и глядят в потолок, слушая выступления. Большинство бородаты и длинноволосы – прямо-таки цифровые рокеры.

Темы разговоров сегодня варьируются от докладов о недавней криптографической конференции до объяснения того, как энтропия подрывает цифровые системы. Кто-то устроил импровизированную демонстрацию нового продукта – «безопасного» телефона от AT&T, который должен был стать первым шифрующим разговоры устройством, таким же простым в пользовании, как обычный телефон. Группа весело наблюдает, как двое участников, включая одного из лучших криптографов страны, никак не могут заставить его работать. (Это как если бы Эрик Клэптон не мог понять, как играть на новой простой гитаре). Также обсуждают генераторы случайных чисел. Всё это технические темы, но с явным или неявным политическим мотивом: критической важностью донести это до масс ради общего блага.

Собравшиеся здесь люди надеются на мир, где информационные следы человека – всё от высказанного мнения об аборте до медицинской записи о состоявшемся аборте – можно будет найти, только если он сам решит их раскрыть; мир, где сети и микроволны будут распространять осмысленные сообщения, но злоумышленники и правительственные агенты, пытающиеся их перехватить, обнаружат лишь абракадабру; мир, где орудия слежки превратятся в инструменты конфиденциальности.

Материализовать такое видение можно только одним способом: через широкое распространение криптографии. Возможно ли это технологически? Определённо. Но есть политические препятствия: эти инструменты пытаются контролировать влиятельнейшие правительственные силы. Короче говоря, идёт война между теми, кто хочет освободить криптографию, и теми, кто желает подчинить её себе. Безобидные на первый взгляд ребята, собравшиеся в этом конференц-зале, представляют авангард сил, сражающихся за криптографию. Хотя может показаться, что эта битва нас напрямую не касается, ставки её высоки: от её исхода может зависеть степень свободы, которую даст нам наше общество в XXI веке. Для шифропанков свобода стоит риска.

«Восстаньте, – призывают они. – Вам нечего терять, кроме колючей проволоки».

Падение криптографической монополии

Поскольку Холодная война осталась в прошлом, может показаться, что организация, которой было доверено хранение секретных кодов Америки и взлом кодов её врагов, – Агентство национальной безопасности (АНБ) – впервые за время своего существования может дышать свободно. Но на самом деле она сейчас переживает свой худший кошмар.

АНБ лишилось монополии на криптографию. Ещё в начале 1970-х никто за пределами правительства или, по крайней мере, контролируемых им структур, не занимался какой-либо серьёзной работой по криптографии. Но всё кардинально изменилось в 1975 г., когда 31-летний компьютерный гений по имени Уитфилд Диффи придумал новую систему, известную как криптография с открытым ключом, которая поразила мир шифров с силой ядерного удара. Сильнее всего ударную волну, несомненно, почувствовали в напоминающей крепость штаб-квартире АНБ в Форт-Миде, штат Мэриленд.

В детстве Диффи жадно читал все книги по криптографии, какие только мог найти. В кодах определённо есть что-то – тайные группы, интриги, детективные истории, – что привлекает юношей. Диффи, сын историка, относился к ним очень серьёзно. Хотя его интерес на время угас, когда он исчерпал всё, что могла предложить местная библиотека, он вновь пробудился в середине 1960-х, когда Диффи присоединился к сообществу компьютерных хакеров в Массачусетском технологическом институте (МТИ).

Ещё в молодости Диффи совмещал пристрастие к техническим и математическим задачам с живым интересом к личной конфиденциальности. Поэтому вполне естественно, что, работая в МТИ со сложной многопользовательской компьютерной системой, он задался вопросом о создании системы, где работа человека и иногда его сокровенные тайны по-настоящему оставались бы в безопасности. Традиционный централизованный подход к задаче – защита файлов пользовательскими паролями, хранящимися в электронных базах, которые обслуживают доверенные системные администраторы, – его не устраивал. Недостатки такой системы очевидны: конфиденциальность пользователей зависит от того, насколько её готовы защищать администраторы.

«Возможно, твои файлы защищены, но если системный администратор получит постановление суда, тебе ничто не поможет, – удачно отмечает Диффи. – Администраторы тебя сдадут, так как не захотят отправляться за решётку».

Диффи понял, что решением будет децентрализованная система, где каждый в буквальном смысле держит ключ от своей конфиденциальности. Он пытался заинтересовать кого-нибудь математическими поисками такой системы, но желающих не было. И только в 1970-х, когда люди, занимавшиеся ARPANET (предшественник Интернета) исследовали сетевую безопасность, Диффи решил взяться за дело самостоятельно. К тому времени он успел очутиться в Стэнфорде и увлечься книгой Дэвида Кана «Взломщики кодов» (1967). То была проницательная, хорошо написанная и тщательно задокументированная история криптографии, фокусирующаяся на деятельности американских военных в XX веке, включая АНБ.

«Эта книга вызвала массовый интерес, и я не был исключением, – вспоминает Диффи. – Я, наверное, читал её внимательнее, чем кто-либо. В конце 1973 г. я был полностью ею поглощён».

Он отправился в, как предполагалось, кругосветное путешествие в поиске информации на эту тему. Получить к ней доступ было непросто, так как почти всё о современной криптографии было засекречено и доступно только организациям вроде АНБ и академикам. Поиски привели Диффи на Восточное побережье США, где он встретил женщину, на которой впоследствии женился. Диффи вернулся со своей невестой в Стэнфорд, и именно тогда он произвёл революцию в криптографии.

Проблемой существовавшей тогда системы криптографии было то, что защищённая информация передавалась по незащищённым каналам. Другими словами, сообщение могло быть перехвачено, прежде чем достичь получателя. Среди традиционных методов защиты информации было шифрование исходного сообщения – «обычного текста» – с помощью «ключа». Ключ менял все буквы сообщения, поэтому тот, кто захотел бы его прочитать, увидел бы только непонятный шифрованный текст. Когда шифрованное сообщение достигало получателя, тот использовал тот же ключ, чтобы его расшифровать и снова превратить в обычный текст. Проблема этой схемы в передаче ключа между сторонами: если он пересылается по незащищённому каналу, что помешает кому-то его перехватить и использовать для расшифровки всех последующих сообщений?

Проблема становилась ещё щекотливее, если представить применение шифрования в больших масштабах. Единственным способом это осуществить было наличие реестров, или цифровых хранилищ ключей. Диффи считал такую систему никудышней: нужно было доверять тем, кто отвечает за реестр. Это сводило на нет саму суть криптографии: сохранение полной конфиденциальности коммуникаций.

Диффи также предвидел, что когда-то люди будут не только общаться, но и вести бизнес в электронном виде и им понадобится цифровой аналог контрактов и нотариального заверения. Но как могла бы работать такая «цифровая подпись», ставящаяся не на бумаге, а в легко воспроизводимых блоках единичек и нулей?

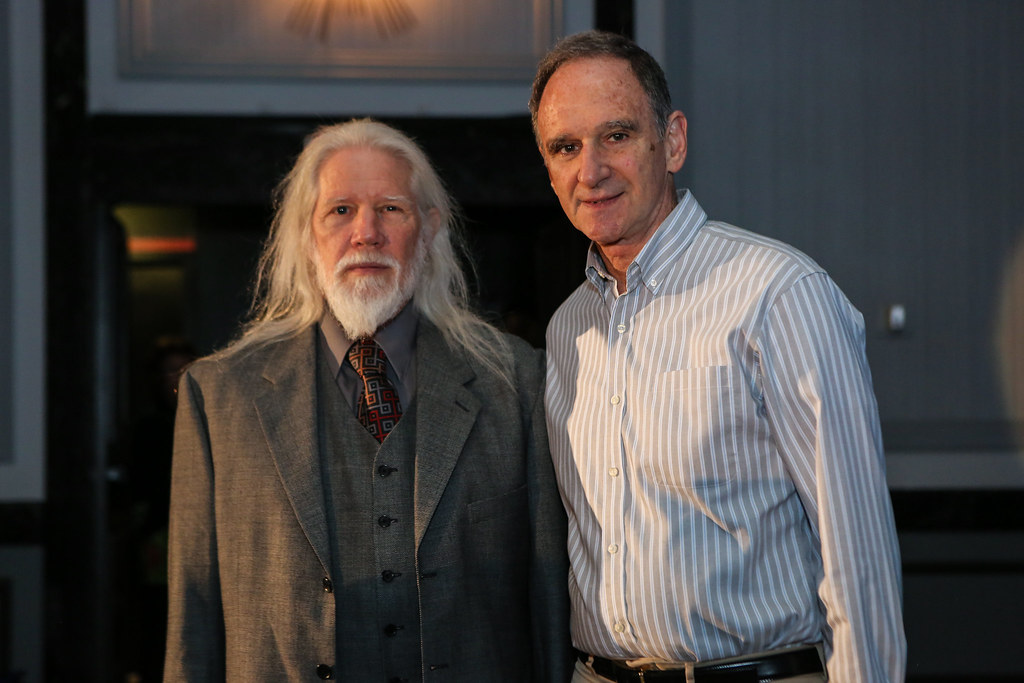

В мае 1975 г. Диффи совместно со стэнфордским информатиком Мартином Хеллманом решил обе задачи. Его схема получила название криптографии с открытым ключом. Это был настоящий прорыв: у каждого пользователя системы есть два ключа – открытый (публичный) и закрытый (приватный). Открытым ключом можно делиться с другими без рисков для безопасности. Однако закрытый ключ следует хранить даже тщательнее, чем пароль от банковской карты, – никто не должен его заполучить. По относительно сложным для непосвящённых математическим причинам сообщение, зашифрованное одним из ключей, можно расшифровать другим. Например, если я хочу отправить вам защищённое письмо, я шифрую его с помощью вашего открытого ключа (который вы мне предоставили) и отправляю вам шифрованный текст. Вы расшифровываете его с помощью вашего закрытого ключа. Точно так же вы, отправляя сообщение мне, можете зашифровать его моим открытым ключом, и я превращу его обратно в обычный текст с помощью моего закрытого ключа.

Тот же принцип можно применять для аутентификации. Только один человек может зашифровать текст моим закрытым ключом: я. Если вы сможете расшифровать сообщение моим открытым ключом, то будете знать наверняка, что оно отправлено непосредственно мной. В сущности, такое сообщение имеет мою цифровую подпись.

По словам Дэвида Кана, криптография с открытым ключом не только стала «самой революционной новой концепцией в этой области со времён… Ренессанса», но также была полностью разработана вне правительства – настоящим фанатиком конфиденциальности! Когда Диффи и Хеллман в конце 1975 г. начинали распространять предварительную версию своей схемы, в криптографии разрасталось независимое движение, сосредоточенное в академических кругах. Эти новые криптографы читали книгу Кана, но главное, они осознали, что рост использования компьютеров будет означать всплеск развития данной области. Вскоре это растущее сообщество стало регулярно проводить конференции, а затем – издавать собственный научный журнал.

В 1977 г. трое участников этого нового сообщества разработали алгоритм, реализовавший на практике схему Диффи – Хеллмана. Названный RSA в честь своих создателей – учёных из МТИ Ривеста, Шамира и Адлемана, – алгоритм предлагал шифрование, которое могло быть надёжнее, чем Data Encryption Standard (DES) – одобренная правительством альтернатива, не использующая открытые ключи. Вообще говоря, надёжность криптографических систем на основе ключей в значительной степени зависит от размера ключа – другими словами, от того, из скольких битов информации состоит ключ. Чем больше ключ, тем сложнее взломать код. Тогда как в DES, разработанном в исследовательской лаборатории IBM, максимальный размер ключа 56 бит, ключи RSA могут быть любого размера. (Недостаток в том, что из-за больших ключей RSA работает намного медленнее, чем DES). Но у DES была ещё одна загвоздка: ходили слухи, будто АНБ заставило IBM намеренно ослабить систему, чтобы правительство могло взломать сообщения, зашифрованные с помощью DES. У RSA же такой дурной славы не было. (АНБ эти слухи опровергало).

Как бы то ни было, важно, что RSA – рабочая система с открытым ключом, не страдающая от серьёзного недостатка всех своих предшественников: необходимости безопасно обмениваться закрытыми ключами. Эта система была достаточно гибкой, чтобы соответствовать требованиям будущей массовости криптографии. Впоследствии разработчики запатентовали алгоритм и основали компанию RSA Data Security, чья миссия – создавать инструменты конфиденциальности и аутентификации.

Компания RSA Data Security, как обладатель патентов на системы с открытым ключом, получила возможность продавать инструменты конфиденциальности и аутентификации бизнесам. В числе клиентов, заинтересовавшихся внедрением ПО RSA в свои системы, Apple, Microsoft, WordPerfect, Novell и AT&T. Президент RSA Джим Бидзос хоть и не криптограф, но известен как убедительный оратор, отстаивающий необходимость в конфиденциальности. Он позиционирует себя противником АНБ и борется с законодательными ограничениями на экспорт своих продуктов. Он даже публично намекал, что АНБ использует тайные каналы, чтобы замедлить распространение его продуктов.

Однако ряд активистов – сторонников конфиденциальности насторожённо относятся к Бидзосу и его компании. Одни, как Джим Уоррен – первопроходец в сфере персональных компьютеров, возглавивший первую конференцию «Компьютеры, свобода и конфиденциальность» (Computers, Freedom, and Privacy) в 1991 г., – недовольны тем, что права на такую обширную концепцию, как криптография с открытым ключом, принадлежат единственной компании. Другие обеспокоены тем, что RSA, респектабельный бизнес, не сможет успешно противостоять давлению правительства, если оно потребует ограничить надёжность продаваемой компанией криптографии.

По мнению шифропанков, криптография слишком важна, чтобы доверять её правительствам или даже компаниям, действующим из лучших побуждений. Чтобы гарантировать, что инструменты конфиденциальности будут доступны всем, требуются героические поступки. И здесь в нашей истории появляется Фил Циммерман.

Надёжная революция

Источник: The Hague Security Delta

Фил Циммерман – опытный политический активист. Его дважды арестовывали за участие в протестах против ядерного оружия. Он участвовал в предвыборных кампаниях в качестве советника по военной политике. Но его призвание – компьютеры, и он всегда увлекался криптографией. Когда Циммерман узнал о криптографии с открытым ключом, у него было два занятия: работа программистом и волонтёрство по «спасению мира». И вскоре он нашёл способ объединить эти два дела. Почему бы не реализовать систему с открытым ключом на ПК, используя алгоритм RSA?

Циммерман задался этим вопросом в 1977 г., но начал всерьёз работать над ответом лишь в 1984-м. Однако чем больше он размышлял над проблемами, тем важнее становился проект. Позже он написал в документации своего продукта:

«Возможно, вы планируете политическую кампанию, обсуждаете налоги, или же у вас есть внебрачная связь. Или, допустим, вы делаете что-то, что незаконно, но не должно быть таковым по вашему мнению. Что бы то ни было, вы не хотите, чтобы кто-то прочитал вашу личную электронную переписку или конфиденциальные документы. Отстаивать свою конфиденциальность – это естественно. Конфиденциальность – это конституционное право.

Что, если бы все считали, что законопослушные граждане должны использовать для переписки открытки? Если какая-то смелая душа попытается защитить свою конфиденциальность, используя конверт, это вызовет подозрение. Возможно, власти вскроют конверт, чтобы выяснить, что там скрывается. К счастью, наш мир не такой, потому что все пересылают большую часть почты в конвертах. Так что никто не вызывает подозрений, защищая свою конфиденциальность с помощью конверта. Когда так поступают все, бояться нечего. Точно так же было бы замечательно, если бы все шифровали свою электронную почту, даже если вы не делаете ничего противозаконного, чтобы никто не вызывал подозрений, защищая свою конфиденциальность с помощью шифрования. Можно представить себе это как своего рода солидарность.

Если конфиденциальность будет вне закона, то она будет доступна только преступникам. Разведывательные службы имеют доступ к хорошим криптографическим технологиям, как и крупные контрабандисты оружия и наркотиков… Но у большинства простых людей и народных политических организаций до сих пор не было доступа к криптографическим технологиям с открытым ключом, сопоставимым с тем, которые имеются у спецслужб. Однако теперь всё изменилось».

Не будучи профессиональным криптографом, Циммерман продвигался медленно. В 1986 г. он реализовал версию RSA для ПК, а ещё через год написал шифровальную функцию, названную BassOmatic в честь блендера, измельчающего рыбу, из комедийного шоу «Saturday Night Live». Шаг за шагом он создавал свою программу. И в июне 1991 г. она была готова к выпуску. Циммерман назвал свою программу PGP (Pretty Good Privacy, «надёжная конфиденциальность»). Хотя сначала он подумывал о том, чтобы брать с пользователей плату, впоследствии он стал опасаться, что власти могут в один прекрасный день запретить использовать криптографию. Поскольку Циммерман хотел как можно больше распространить инструменты конфиденциальности до наступления такого дня, он решил предоставить PGP бесплатно. Без каких-либо условий.

Для этого потребовалась личная жертва. Работая над PGP. Циммерман пять раз просрочивал ипотечные платежи. «Я чуть не оказался на улице», – говорит он.

Но потраченные усилия того стоили. Программа PGP не имела прецедентов. По утверждению Циммермана, она была быстрее всего другого, что тогда имелось в наличии. И несмотря на проблемные моменты, связанные с патентным и экспортным законодательством, она была очень доступной.

Циммерман выложил первую версию, работавшую только на ПК, на электронных досках объявлений (BBS) и дал её другу, который загрузил её в Интернет. PGP распространялась в киберпространстве, по словам Циммермана, «подобно тысячам семян одуванчика, разносимых ветром». В считаные часы её стали скачивать по всей стране и за её пределами.

«На следующий день после выпуска она уже была за границей, – сказал Циммерман. – Я получал письма практически из всех стран планеты».

Однако в RSA Data Security появлению PGP не были рады. Джим Бидзос был в ярости из-за того, что Циммерман, которого он считает не альтруистичным активистом, а оппортунистом, всё ещё надеющимся заработать на краже интеллектуальной собственности, нагло включил в PGP запатентованный алгоритм RSA. В свою защиту Циммерман заявил, что не продаёт PGP, а распространяет как своего рода исследовательский проект. (Некоторые считают, что PGP, благодаря распространению благой вести о криптографии с открытым ключом, – это лучшее, что случалось с RSA).

Как бы то ни было, Циммерман до разрешения ситуации приостановил распространение программы (хотя продолжил обновлять руководство пользователя и приветствовать предложение правок).

Что думает АНБ о робингудской попытке Фила Циммермана подарить миру криптографические инструменты? Официальных претензий Циммерман не получал, хотя, по мнению многих, надёжная защита данных, предоставляемая PGP, должна препятствовать одобрению её экспорта. Циммерман, конечно, не подавал заявку на такое одобрение, так как экспортная лицензия ему не нужна была – в конце концов, он ничего не продавал. Как бы то ни было, Циммерман лично не отправлял своё ПО за границу и предупреждал пользователей, что они могут делать это на свой страх и риск.

Для большей надёжности Циммерман устроил всё так, чтобы улучшенная версия 2.0, вышедшая в сентябре 1992 г., распространялась «в» США из Новой Зеландии, чтобы вопрос об экспорте запрещённых инструментов отпал. (Из-за законодательных странностей RSA запатентован «только» в США, поэтому PGP потенциально нарушает патент только на американской территории).

Бесчисленное множество пользователей установили различные воплощения PGP: для DOS, Macintosh, Amiga, Atari ST или VAX/VMS.

Поначалу молчание АНБ даже тревожило Циммермана. Он беспокоился, не обнаружило ли правительство в PGP какой-нибудь изъян, «бэкдор». Но после общения с одним криптографом мирового уровня Циммерман убедился, что, несмотря на множество недостатков, PGP предлагает не менее сильную защиту, чем правительственный стандарт DES. Это действительно «надёжная» защита. Чтобы каждый мог оценить самостоятельно, Циммерман разрешил свободное распространение исходного кода – чего не было у альтернативных шифровальных продуктов.

(В феврале 1993 г., когда готовилась эта статья, Циммермана допросили насчёт PGP два представителя Погранично-таможенной службы США, которые прилетели из Калифорнии, чтобы спросить, как программа могла попасть за пределы страны.

Джим Бидзос из RSA, явно заинтересованное лицо, заявил, что риску подвергается не только Циммерман, но любой, кто использует PGP. Он высмеял попытки Циммермана придерживаться буквы закона, заявив, что использование PGP «противозаконно и нарушает патентное и экспортное право». Бидзос написал учреждениям вроде Стэнфордского университета и МТИ, сообщив, что копии PGP на их компьютерах ставят их вне закона, и, по его словам, университеты запретили использование PGP).

Как бы то ни было, PGP изменила мир криптографии. Программа ни в коем случае не решает все проблемы – её использование создаёт дополнительную сложность при пересылке электронной почты и файлов, – но она стала культовой среди тех, кто мотивирован её использовать. Включить в электронное письмо свой открытый ключ PGP – своего рода знак почёта.

И до выпуска долгожданной альтернативы для электронного шифрования в Интернете – Privacy Enhanced Mail (PEM) – PGP остаётся одним из немногих вариантов. (В числе других альтернатив одобренный RSA продукт RIPEM). Но даже после её выпуска многие пользователи могут продолжить использовать PGP.

«PEM технически изящнее, но страдает от бюрократии. Например, чтобы использовать PEM, нужно сначала зарегистрировать ключ в сертификационном центре, – говорит криптоактивист и шифропанк Джон Гилмор. – PGP портативна, свободна от бюрократии и имеет фору больше года».

В конечном счёте ценность PGP в демонстрации возможностей криптографии. Том Дженнингс – основатель FidoNet, матрицы BBS, – считает данное ПО полезным, но приходит в особый восторг, когда рассуждает о его психическом влиянии. По мнению гей-активиста Дженнингса, криптография может предоставить мощную защиту тем, кто сталкивается с преследованием.

«Тех, к кому в дом никогда не врывались копы, это не заботит, – сказал Дженнингс. Он считает, что доступность таких инструментов поможет привлечь внимание общественности к подобным проблемам. – Сложно объяснить то, что невозможно продемонстрировать». С другой стороны, по словам Дженнингса, «если мы наводним мир этими инструментами, это кардинально всё изменит».

Империя наносит ответный удар

Пока что вместо наводнения, о котором говорит Дженнингс, наблюдается лишь маленькая струйка. Но не нужно быть криптографом, чтобы знать, в какую сторону потечёт код. Наводнение неизбежно, и правительственное агентство, занимающееся криптографическими технологиями, вскоре вступит в век шифров, где сообщения, которые раньше были ясными, будут требовать утомительной расшифровки – а возможно, и вовсе не будут ей поддаваться. Хотя невозможно знать, что думают власти о перспективе такого сценария, их действия говорят сами за себя. Правительство предпочитает сопротивляться и активизирует войну с криптоактивистами.

На самом деле этот конфликт начался ещё в конце 1970-х. Но велась эта война больше тихо, без ночных похищений, – так что вряд ли она вдохновит фильм со Стивеном Сигалом или Робертом Редфордом в главной роли. Как объясняет Диффи: «Всё делалось по-джентльменски». Однако ставки высоки: по мнению одной стороны, на кону наша конфиденциальность; по мнению другой – национальная безопасность. Правительство не брезговало скрытыми угрозами тюрьмой в адрес независимых криптографов.

Согласно классическому разоблачению АНБ авторства Джеймса Бэмфорда «Дворец головоломок», первым выстрелом конфликта было письмо, написанное в июле 1977 г. сотрудником АНБ Джозефом Мейером. Письмо предупреждало тех, кто планировал посетить готовившийся симпозиум по криптографии, что участие может быть незаконным в соответствии с Законом о регулировании оружия, который контролирует всё, что включено в Список вооружений США (оказалось, что криптографические инструменты стоят в одном ряду с танками и бомбардировщиками). Хотя последовавшие споры в данном случае улеглись, стало ясно, что АНБ считает плоды умственной деятельности таких людей, как Уит Диффи, контрабандой. В беспрецедентном интервью тогдашний новый директор АНБ Бобби Инмэн высказал мысль, что его агентство должно иметь такой же контроль над криптографией, какой Министерство энергетики имеет над ядерным оружием. В 1979 г. Инмэн выступил с обращением, в котором предупредил, что «неправительственная криптологическая активность и публикации… представляют явные риски для национальной безопасности».

В 1980-х обе стороны укрепились в своих взглядах – однако по-настоящему наращивало силы альтернативное криптографическое движение. Помимо того, что сообщество выросло настолько, что правительственным криптографическим специалистам пришлось свыкнуться с этим явлением, компьютеры – устройства, выступающие двигателями криптографии, – стали массовыми. Точно так же как было очевидно, что все коммуникации и хранение данных становятся цифровыми, несложно было понять, что для сохранения хотя бы видимости конфиденциальности и безопасности, существовавших до цифровой эры, важна эффективная криптография.

В сущности, наша личная информация – медицинские сведения, кредитные рейтинги, доход – находится в незашифрованных базах данных. Наши самые сокровенные тайны хранятся на наших жёстких дисках как лёгкая добыча. Наши телефонные разговоры передаются спутниками и легко могут быть перехвачены при наличии соответствующей техники. Наши разговоры по мобильному может прослушать любой, у кого есть широкополосная радиостанция, – спросите хотя бы у принца Чарльза.

И если простым людям приходится нелегко, то корпорации в ещё худшем положении: даже их еженедельные зашифрованные секретные планы перехватываются конкурентами. Недавно глава французской разведывательной службы с довольным видом признал перехват конфиденциальных документов IBM и их передачу французским конкурентам с правительственной поддержкой. (В подобных случаях слабое шифрование – дающее ложное чувство безопасности – хуже, чем полное его отсутствие).

Что делать правительственным спецслужбам перед такой явной неизбежностью – выходом криптографии в массы? Сдаться, позволить рынку определять силу используемых алгоритмов и скрепя сердце приспособиться к новой реальности? Как бы не так! Правительство выбрало этот момент, чтобы окопаться и занять последнюю линию обороны. На кону будущее криптографии и наша способность максимально защитить свою информацию.

Призрак того, что шифропанки называют «криптоанархией» – где сильное и простое в пользовании шифрование доступно всем, – ужасает тех, кто привык к старой реальности. Пожалуй, лучше всего эти страхи выразил поддакивающий правительству специалист по компьютерной безопасности Донн Паркер.

«Мы можем обеспечить стопроцентную конфиденциальность, – говорит он. – Но если мы это осуществим, не думаю, что обществу удастся выжить».

К несколько менее апокалиптичному, но такому же суровому заключению пришла профессор Джорджтаунского университета Дороти Деннинг, уважаемая фигура в академических криптографических кругах.

«Если мы не сможем принять законы, обеспечивающие дальнейшую возможность электронной слежки по постановлению суда, – пишет Деннинг, – системы без адекватных средств для законного перехвата станут рассадниками преступности, где лидеры организованных преступных группировок, наркоторговцы, террористы и прочие преступники смогут безнаказанно планировать и проворачивать свои дела. В конечном счёте мы можем столкнуться с ростом серьёзных преступлений против общества, существенным снижением способности с ними бороться и отсутствием своевременных решений».

Деннинг благосклонно отзывалась о плане, заставляющем шифропанков содрогнуться: предоставлять доступ к криптографии с открытым ключом только тем, кто согласится «доверить» свои закрытые ключи хранилищу, контролируемому третьей стороной, которая по постановлению суда или при других безотлагательных обстоятельствах может выдать их правительственным или правоохранительным структурам.

Разумеется, в случае реестров ключей пользователи должны будут доверять третьей стороне, движимой личными интересами, а ведь именно этот парадокс подтолкнул Диффи к разработке криптографии с открытым ключом. По задумке Диффи, закрытые ключи не должны предоставляться никому – ни коллегам, ни супруге, ни тем более какому-то типу в костюме, который при первом же виде «корочки» выдаст их копам. Как сказал сооснователь Electronic Frontier Foundation Джон Перри Барлоу: «Вы получите мой алгоритм шифрования только через мой труп».

Но Дороти Деннинг в чём-то права. Неконтролируемая криптография действительно имеет свои недостатки. Те же коды, что защищают журналистов и бухгалтеров, будут способствовать безопасности бандитов, педофилов и террористов. И если все будут использовать шифрование, то это определённо ослабит разведывательные службы и, возможно, национальную безопасность.

Миссия АНБ – это как раз обеспечивать превосходство в создании и взломе кодов. Если сильная криптография войдёт в массовое употребление, эта задача существенно усложнится, если вообще не станет невозможной.

Защищая законопроект о цифровой телефонии в передаче «Nightline» на канале ABC, глава ФБР Уильям Сешнс заявил, что закон лишь позволит правоохранителям не отставать от технологий. Но, как отмечает Уит Диффи: «Важнейшее влияние технологий на безопасность коммуникаций состоит в том, что по уязвимым каналам идёт всё лучший и лучший трафик».

Другими словами, в случае принятия Закон о цифровой телефонии даст правоохранителям доступ не только к телефонным разговорам, но к всевозможной информации, которая раньше хранилась в физическом виде, но в цифровой век может быть перехвачена.

В некотором смысле подобные дискуссии неактуальны, потому что криптографический джин уже выпущен из бутылки. Правительство может ограничить экспорт, но ПО для сильного шифрования в прямом смысле продаётся на улицах Москвы. АНБ может держать свои документы засекреченными, но целое поколение независимых криптографов делает открытия и свободно их публикует. И есть также криптопартизаны, которые уже глубоко проникли на территорию противника.

Обещание криптографической анонимности

Первая физическая встреча шифропанков состоялась ранней осенью 1992 г. по инициативе двух программистов, заинтересовавшихся криптографией. Один из них – Тим Мэй, бывший физик Intel, который в 34-летним возрасте «ушёл в отставку», имея достаточно фондовых опционов, чтобы не нуждаться в работе. Мэй, неохотно позволяющий журналистам вешать на него ярлык либертарианца, – независимый теоретик и автор получившего широкое распространение «Манифеста криптоанархиста». Второй основатель – Эрик Хьюз – стал модератором физических встреч, отвечающим за повестку дня, которая сочетает в себе технические стороны текущих наработок шифропанков и доклады с политического фронта.

Было бы неверным считать шифропанков формальной группой. Это скорее собрание тех, кого объединяет любовь к кодам, пристрастие к конфиденциальности и желание что-то с этим сделать. Любого, кто решает распространять благую весть криптографии для всех, можно назвать шифропанком.

Реальные действия в этой сфере происходят через The List – список электронной рассылки, где обычно появляется более 50 сообщений в день. Подписчики получают сообщения на электронный почтовый ящик и могут на них отвечать.

The List – это своего рода уголок для вечных разговоров, где обмениваются слухами, строят планы, описывают фантазии и делятся кодом. Тактика шифропанков знакома хакерам: сделай усилие – и люди подтянутся.

Как написал в The List Эрик Хьюз:

«Шифропанки пишут код. Они знают, что кто-то должен написать код, чтобы защитить конфиденциальность, и поскольку это их конфиденциальность, они его сами и напишут…

Шифропанков не волнует, нравится ли вам ПО, которое они пишут.

Шифропанки знают, что ПО невозможно уничтожить.

Шифропанки знают, что распределённую систему невозможно прикрыть.

Шифропанки сделают сети безопасными и конфиденциальными».

По мнению шифропанков, магия криптографии с открытым ключом не ограничивается обменом секретными сообщениями. Её наивысшая ценность в предоставлении анонимности – права, которому больше всего угрожает полностью оцифрованное общество. За нашими транзакциями и разговорами стало проще наблюдать благодаря оставляемым нами цифровым следам. Отслеживая наши электронные контакты, можно составить удручающе подробный портрет: медицинская книжка, телефонные счета, кредитная история, полицейское досье и электронная почта – всё это позволяет связать наши действия и высказывания с нашей личностью. Криптография даёт возможность разорвать эти связи. С помощью криптографии можно ограничить способность отследить транзакцию.

Именно поэтому некоторые шифропанки активно работают над ремейлерами, позволяющими пересылать сообщения так, чтобы невозможно было вычислить отправителя. В идеале, если кто-то использует определённый псевдоним в такой системе, никто другой отправлять почту под таким же именем не может. Это позволяет создать настоящую цифровую личность – «идентичность», никак не связанную с реальным человеком.

Криптографические методы также потенциально могут обеспечить анонимность и в более прозаичных случаях. Например, в системе, защищающей конфиденциальность, работодатель, запрашивающий доказательство наличия диплома, сможет проверить эту информацию, но ни к какой другой доступа не получит. Шифропанки даже обсуждают случаи, где одним из защищённых элементов может быть имя человека: например, полицейскому не обязательно знать имя водителя, а достаточно лишь информации о наличии у него прав. Но главным инструментом криптоанархии должны стать цифровые деньги – эту идею предложил и работает над её воплощением криптограф Дэвид Чаум. (Чаум также первым предложил идею ремейлеров – хороший пример того, как шифропанки используют академические исследования криптографического сообщества для создания новых инструментов конфиденциальности).

В сущности, шифропанки предлагают альтернативу статус-кво, где криптография пристально контролируется и конфиденциальность становится всё более редкой. В конечном счёте уроки, преподаваемые шифропанками, и разрабатываемые ими инструменты должны помочь создать мир, где криптография будет свободной, – социальный манёвр, где те же цифровые технологии, которые ранее лишали нас конфиденциальности, благодаря криптографии помогут нам её вернуть.

Тим Мэй признаёт, что если провести среди американцев голосование по вопросу криптографии, то его сторона потерпит поражение.

«Американцы одновременно придерживаются двух противоположных взглядов, – утверждает он. – Первый: мой дом – моя крепость, и никто не имеет права совать нос в мои дела. Второй: чего тебе скрывать? А если тебе нечего скрывать, то и криптография не нужна. Те, кто хочет сохранить что-то в тайне, вызывают подозрение».

Есть также оправданные опасения, что с анонимными системами, предлагаемыми криптоактивистами, может быть проще осуществлять противозаконную деятельность и важные сообщения, которые сейчас перехватываются правительством, могут оставаться незамеченными. Но, по словам Мэя, эти опасения в конечном счёте не имеют значения. Он убеждён, что криптоанархия неизбежна, несмотря на брошенные против неё силы.

«Я не вижу никаких шансов, чтобы этого можно было достичь политически, – говорит шифропанк. – Но это будет достигнуто технологически. Это уже происходит».

Джон Гилмор бросает вызов АНБ

Его преступление: чтение книг

В ноябре 1992 г. адвокату Джона Гилмора позвонили из Министерства юстиции США. Ему оставили следующее сообщение: Гилмор в шаге от нарушения Закона о шпионаже. Он может отправиться в тюрьму на десять лет. В чём его преступление? Он просто показал людям книгу из библиотеки.

Гилмор сам спровоцировал этот конфликт. Гилмор ушёл из Sun Microsystems, где он был пятым сотрудником, имея на счету миллионы. Позже ему выпала возможность не только соосновать новую компанию Cygnus Support, но также послужить обществу. «Становясь старше, – говорит 37-летний компьютерный программист, – я осознаю, насколько ограничено наше время на Земле». Он решил отстаивать идею освобождения криптографии, увлекавшей его ещё с детства.

«Наши личные данные, жильё, документы и действия не будут в безопасности, если мы не поймём криптографию лучше, – говорит он. – Правительство разрабатывает криптографические инструменты для себя – и делает прорывы, – однако нам они не доступны. Но платим-то за них мы».

Чтобы исправить ситуацию, Гилмор и его адвокат Ли Тянь попытались снять завесу тайны с кое-каких документов. Первым успешным ходом Гилмора стало распространение статьи, написанной криптографом, работающим на Xerox, которую АНБ убедило компанию не публиковать. Гилмор выложил документ в сеть, и в считаные часы он был уже у тысяч людей.

Следующим шагом Гилмора было оспорить отказ АНБ от соблюдения протоколов Закона о свободе информации (FOIA) касаемо предоставления запрашиваемых документов. Его интересовали руководства, написанные 30 лет назад отцом американской криптографии Уильямом Фридманом. Эти важнейшие пособия были рассекречены, но затем по неизвестным причинам вновь засекречены. АНБ не ответило в установленный срок на запрос Гилмора о предоставлении этих документов, поэтому он обратился в суд. Между тем друг Гилмора обнаружил копии двух документов: одну – в библиотеке Виргинского военного института, а вторую – на микроплёнке в Бостонском университете. Друг дал копии Гилмору, который затем уведомил судью, слушавшего дело, что секретные документы можно найти на библиотечных полках.

Именно тогда правительство уведомило Гилмора, что распространение текстов Фридмана нарушает Закон о шпионаже, что грозит 10 годами тюрьмы. Гилмор отправил судье запечатанную копию, спросив, не нарушает ли уведомление его права в соответствии с первой поправкой к Конституции, а также предупредил прессу. Вместе с тем, опасаясь, что власти могут нагрянуть к нему домой или в офис с неожиданным обыском, он спрятал копии документов, причём одну – в заброшенном здании. 25 ноябре 1992 г. статья об этом деле появилась в San Francisco Examiner. Через два дня пресс-секретарь АНБ сообщил, что агентство снова рассекретило тексты. (Калифорнийское издательство Aegean Park Press быстро напечатало и выпустило эти книги: «Военный крпитоанализ», часть III и IV).

Гилмор продолжает настаивать на своём, требуя предоставить засекреченный третий том книги «Военная криптоаналитика». Но главное, он надеется добиться постановления суда, заставляющего АНБ следовать правилам FOIA и, возможно, даже признающего части Закона о шпионаже, ограничивающие свободу слова, неконституционными.

Что, если Гилмор выиграет и АНБ будет вынуждено обнародовать всю, кроме самой секретной, информацию по криптографии? Будет ли скомпрометирована национальная безопасность, как заявляет АНБ? «Не думаю, – говорит Гилмор. – Мы не просим ставить под угрозу национальную безопасность. Мы просим отказаться от устаревших бюрократических представлений о национальной безопасности времён Холодной войны. Мой ответ АНБ: покажите. Покажите общественности, как ваша способность нарушать конфиденциальность любого гражданина предотвратила серьёзную катастрофу. Они ограничивают свободу и конфиденциальность всех граждан, чтобы защитить нас от страшилки, которую они не могут объяснить. Решение об отказе от конфиденциальности должно принимать всё общество, а не военное разведывательное агентство».

АНБ не одиноко

Криптографическая паранойя не ограничивается США. Охваченные энтузиазмом касаемо экспортных перспектив своей новой цифровой сотовой телефонной системы, европейские телекоммуникационные компании сменили название своего консорциума с Group System Mobile на Global System Mobile. К сожалению, новая система не такая уж и глобальная. В январе 1993 г. европейские правительства решили поставить новые телефоны в один ряд с ядерным оружием и другой продукцией, чей экспорт ограничен во имя национальной безопасности.

Подобно их американским коллегам, проблема европейских правительств с Global System Mobile – или GSM, как больше известна эта компания, – в том, что её телефоны невозможно прослушивать. В целях конфиденциальности каждое устройство GSM шифрует сигнал с помощью алгоритма под названием A5. Как бы подтверждая эффективность A5, правительства стран НАТО решили, что он слишком хорош, чтобы продавать его тем, чью конфиденциальность они не хотели бы уважать, – например, танковым войскам Саддама Хусейна. Поэтому они воспользовались своими полномочиями в соответствии с соглашением о «стратегической торговле» Координационного комитета по экспортному контролю, чтобы ограничить экспорт.

Компаниям, производящим оборудование GSM, – в числе которых большинство крупных европейских телекоммуникационных фирм – не нужен экспортный продукт, который нельзя экспортировать. Поэтому они активно разрабатывают новую криптографическую технологию – A5X, – которая работает не так хорошо. Взломать A5X будет намного проще, чем старую технологию A5. Эти технологии также будут совместимы, так что теоретически их можно использовать одновременно: одну для экспортных рынков, а другую – в своей стране. Так GSM сможет выполнить своё маркетинговое обещание о том, что один телефон будет работать в любой точке света. Однако вопрос в том, действительно ли будут использоваться обе технологии.

Британские мобильные операторы Vodafone и Cellnet утверждают, что слышали намёки – ничего прямолинейного, только намёки, – на то, что различные полицейские ведомства и спецслужбы (которым сейчас приходится иметь дело с A5) были бы рады, если бы прослушивать разговоры на устройствах GSM внутри страны было бы так же удобно, как их заграничным коллегам (которым нужно взламывать только A5X). Racal – родительская компания Vodafone – недавно распорядилась использовать A5X в устройствах, продаваемых в Австралию – страну, в которой обычно не видят угрозу свободному миру. Если мобильные компании действительно перейдут на A5X во внутренней связи, чтобы содействовать правительственной прослушке, движение шифропанков, вероятно, также станет глобальным.